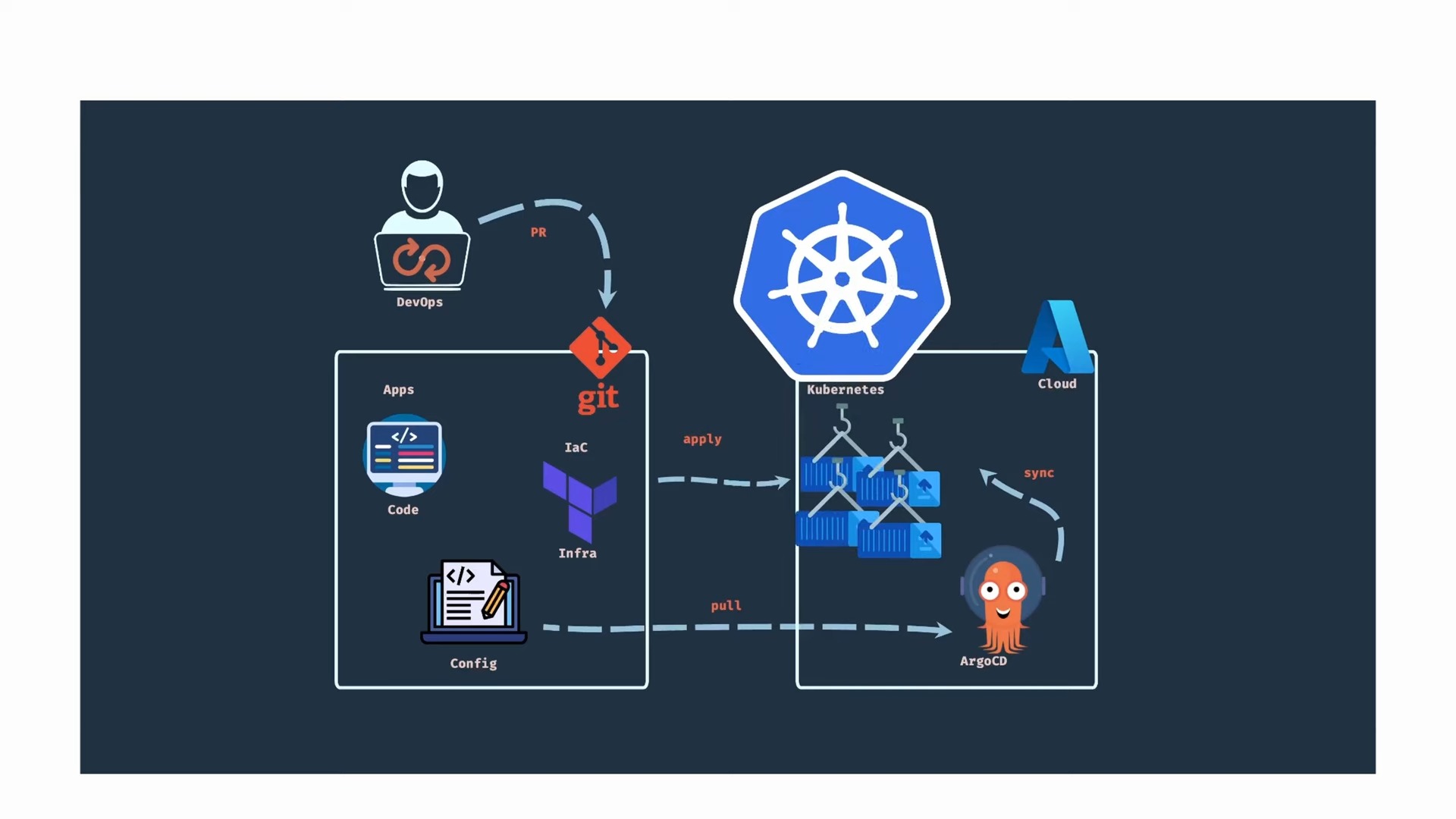

Kubernetes – це чудовий інструмент для керування вашими програмами. Але давайте подивимося правді у вічі: безпека – це серйозна справа. У цій статті ми заглибимося в те, як забезпечити безпеку кластера Kubernetes та відстежувати його на предмет прихованих уразливостей, проблем безпеки чи неправильних конфігурацій. Іншими словами, ми розгорнемо сканер безпеки з відкритим кодом для автоматичного виконання цих завдань. І замість того, щоб вручну запускати сканування в терміналі, ми скористаємось іншим інструментом з відкритим вихідним кодом для моніторингу та збору показників безпеки, одночасно створюючи корисні панелі моніторингу для візуалізації стану вашої безпеки.

Отже, почнемо!

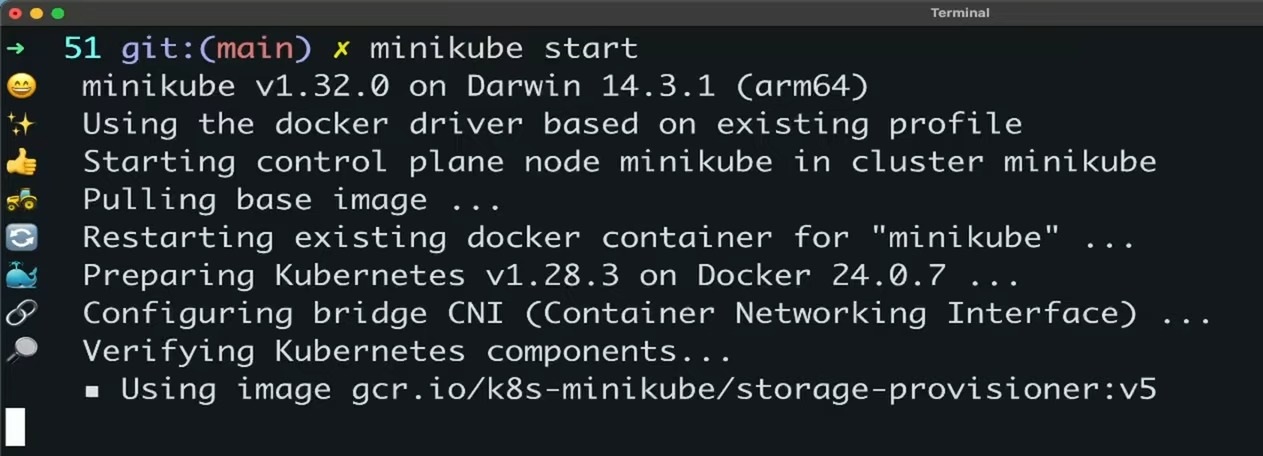

Крок 1: Налаштування локального кластера Kubernetes за допомогою Minikube

Почнемо із запуску локального кластера Kubernetes за допомогою Minikube . Minikube – ідеальний інструмент для тестування конфігурацій перед застосуванням до реального кластера.

minikube start

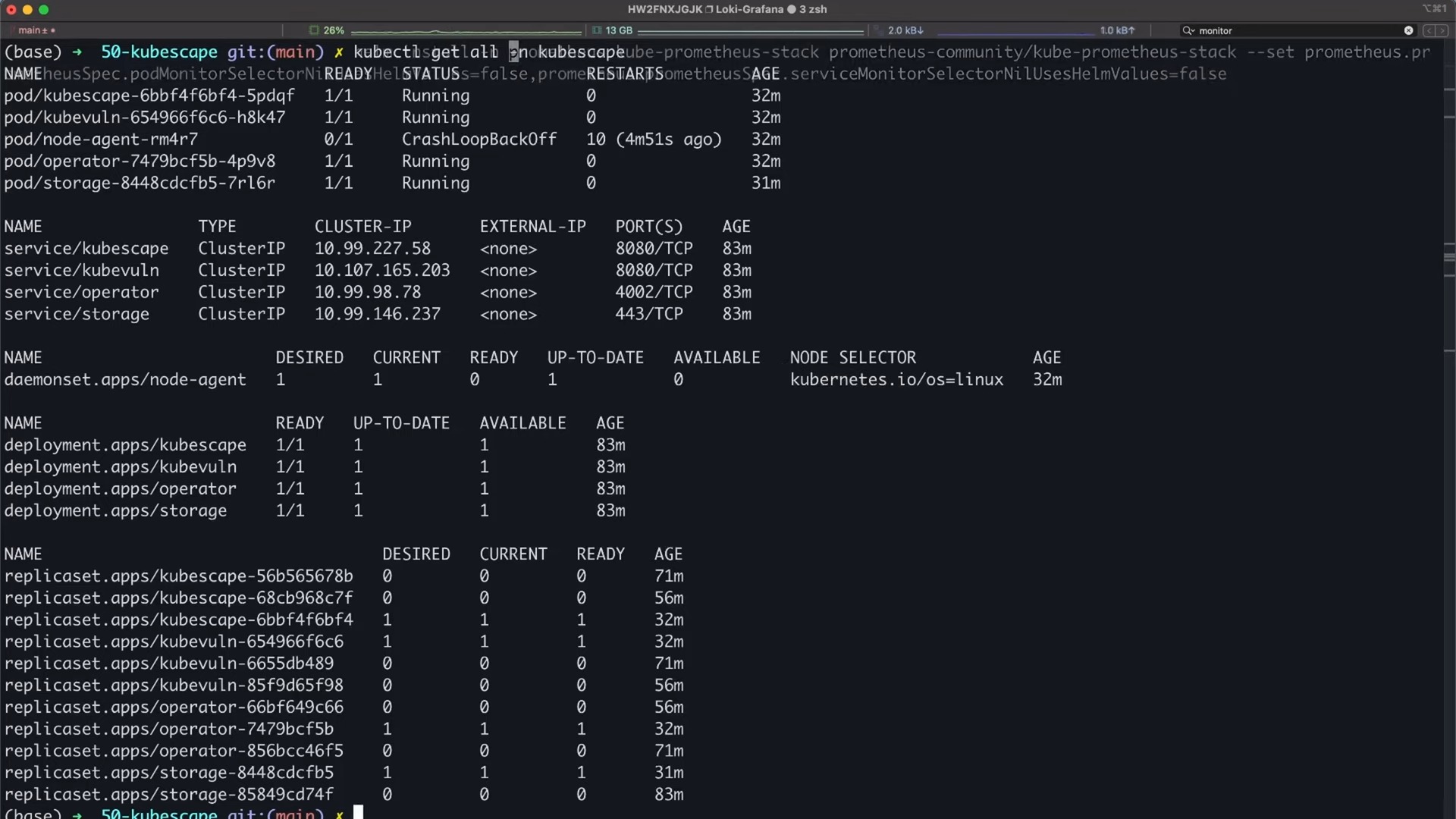

Крок 2: Розгортання оператора KubeScape за допомогою Helm

Далі ми використовуємо Helm для розгортання оператора KubeScape . Helm спрощує встановлення та керування програмами Kubernetes.

helm repo add kubescape https://kubescape.github.io/helm-charts helm install kubescape kubescape/kubescape-operator

Чому показники безпеки мають значення

Метрики безпеки забезпечують видимість потенційних уразливостей. Без них ви, по суті, летить наосліп. Метрики можуть сказати вам:

- Де вразливість?

- Як ваша безпека змінюється з часом

- Чи окупаються ваші інвестиції у безпеку?

Знайомтесь з KubeScape

KubeScape – це платформа з відкритим вихідним кодом, розроблена для підвищення безпеки Kubernetes. Вона сканує ваш кластер на наявність уразливостей та неправильних конфігурацій, оцінюючи ваше налаштування за такими фреймворками безпеки, як NSA і MITRE .

Для перегляду показників безпеки можна використовувати kubectlкомандний рядок. Однак є спосіб краще: моніторинг за допомогою Grafana та Prometheus .

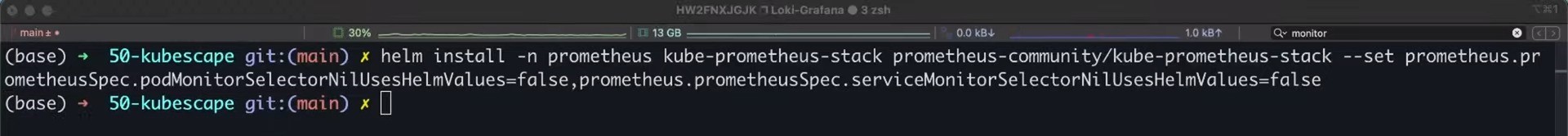

Крок 3: Розгортання стека моніторингу за допомогою Grafana та Prometheus

Ми розгорнемо стек моніторингу за допомогою Helm, як ми це робили з KubeScape.

helm repo add prometheus-community https://prometheus-community.github.io/helm-charts helm install prometheus prometheus-community/kube-prometheus-stack

Цей стек включає все необхідне для початку моніторингу нашого кластера Kubernetes, включаючи результати перевірки безпеки KubeScape.

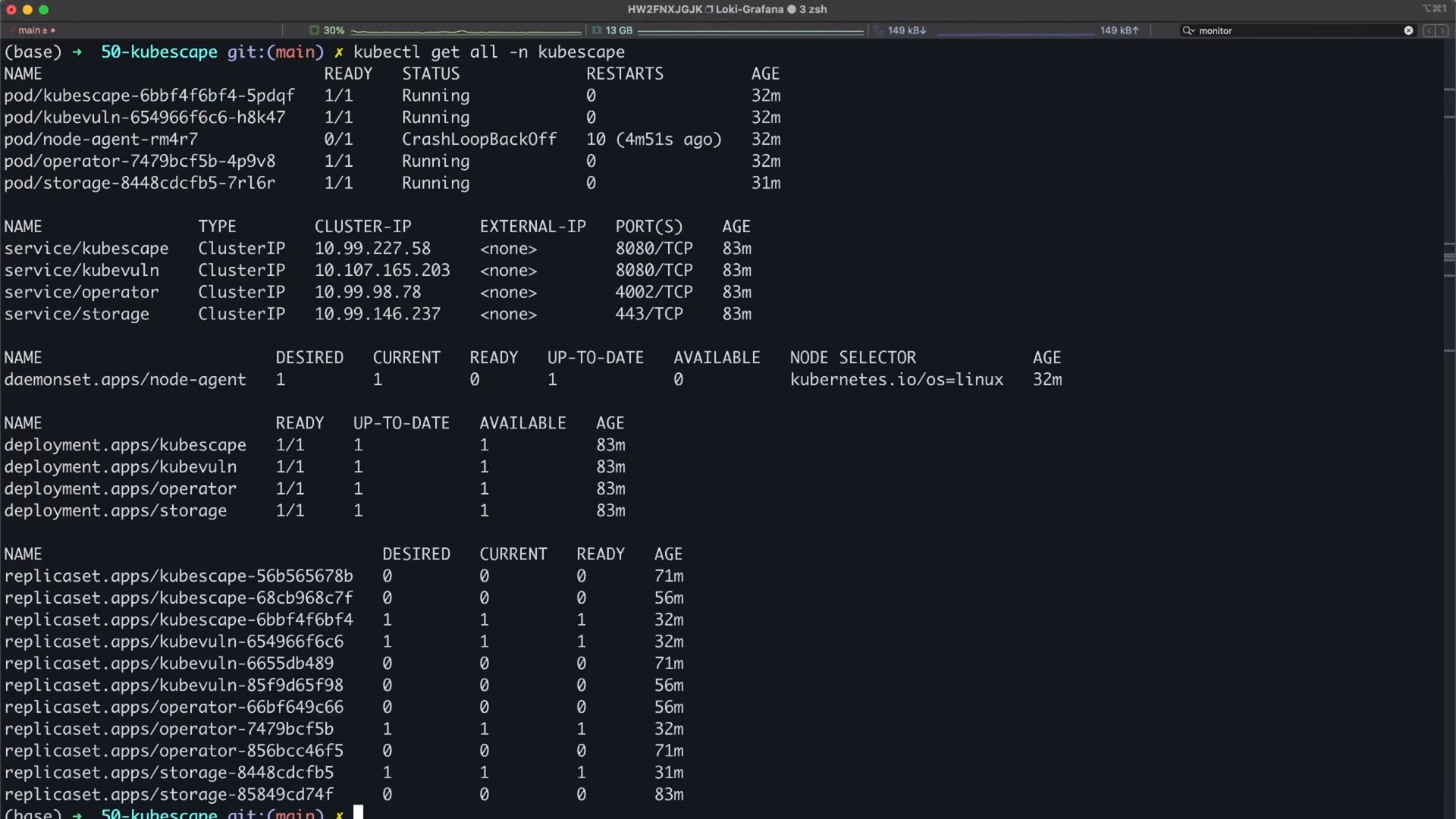

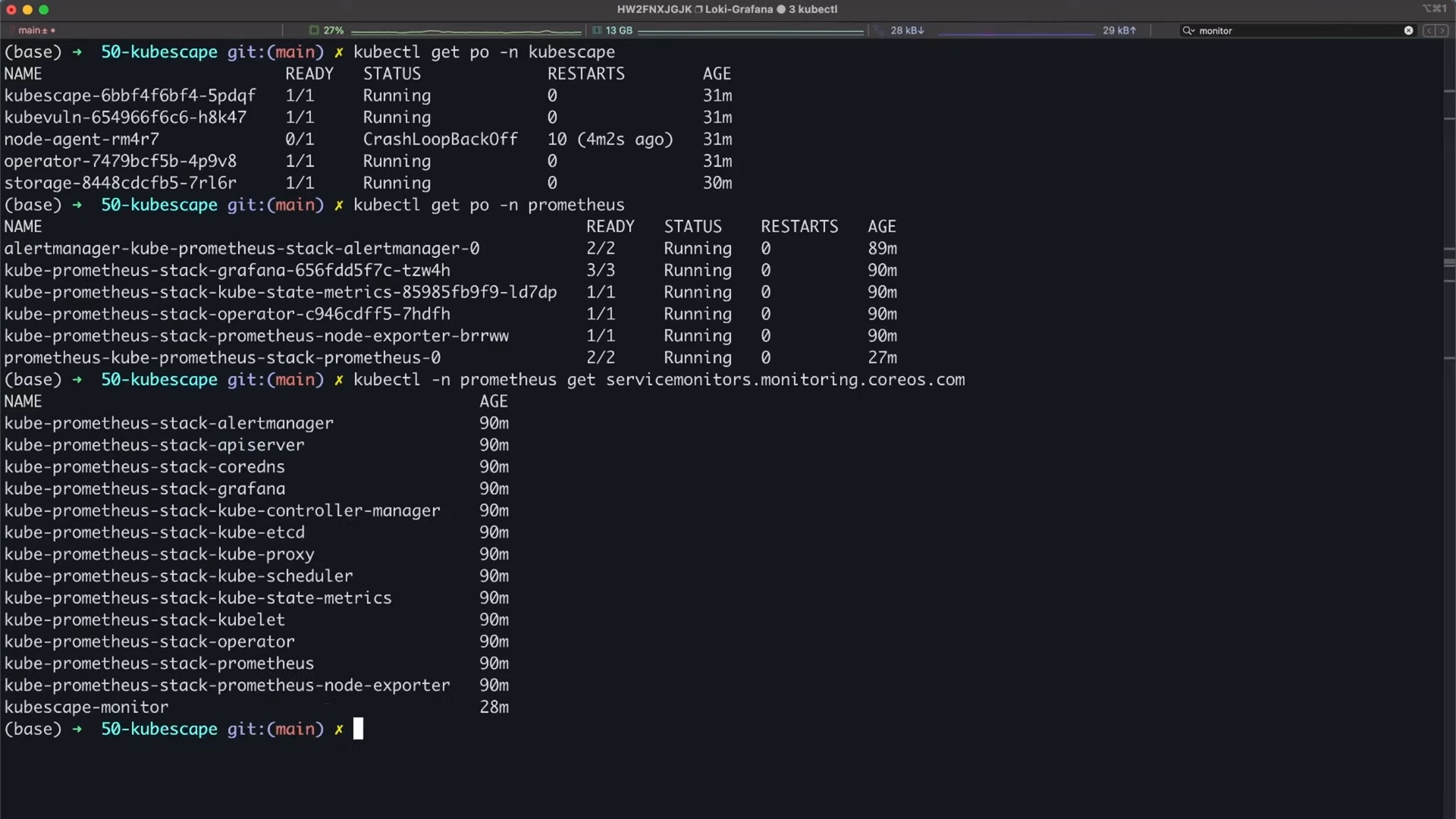

Перевірка розгортання

Після розгортання переконайтеся, що всі модулі та служби запущені:

kubectl get pods -n monitoring kubectl get services -n monitoring

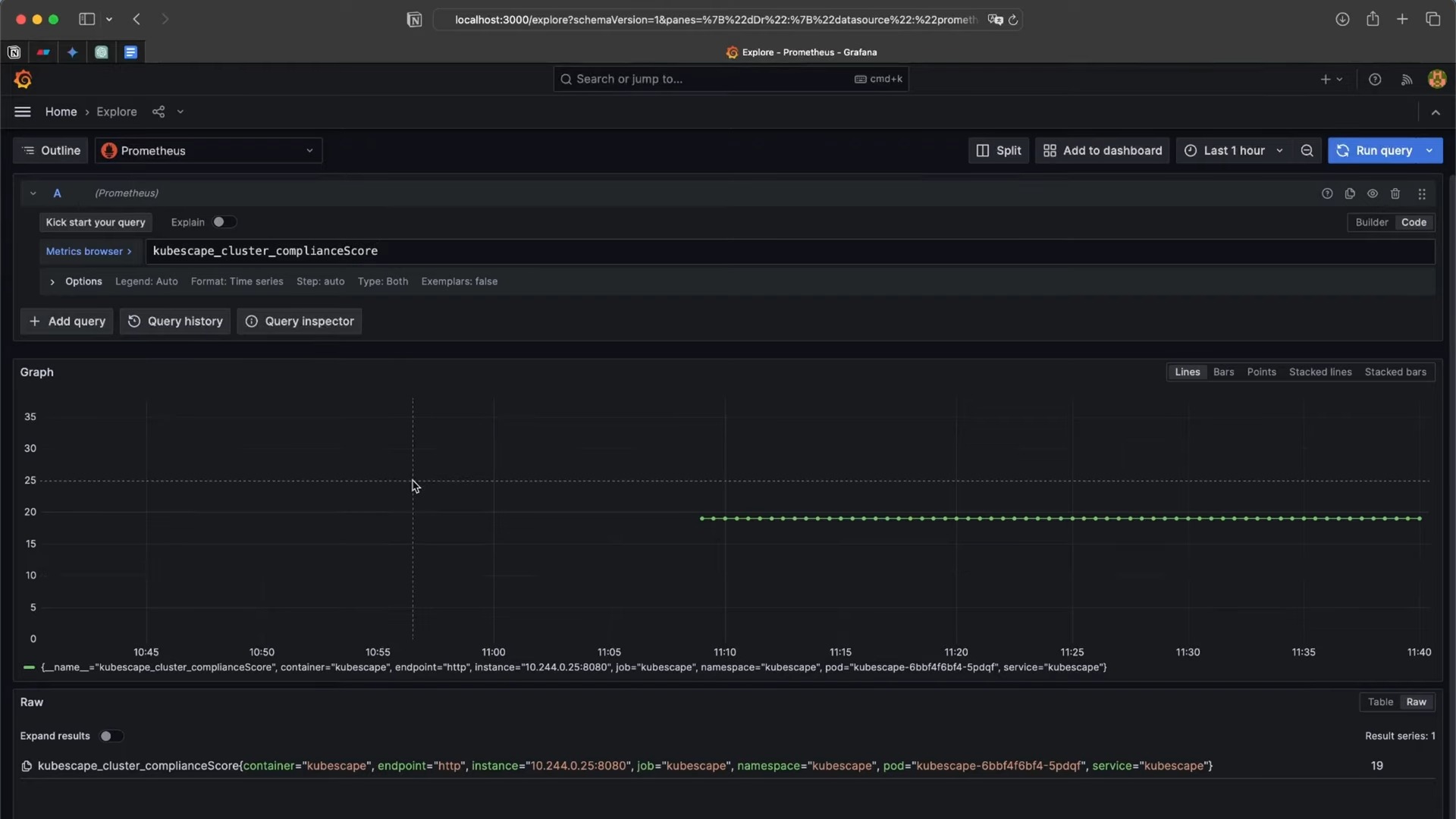

Крок 4: Візуалізація показників за допомогою панелей моніторингу Grafana

Крок 4: Візуалізація показників за допомогою панелей моніторингу Grafana

Після того, як стек моніторингу буде готовий, відкрийте інтерфейс користувача Grafana і перейдіть на вкладку Explore . Тут ви можете перевірити, чи збираються метрики KubeScape Prometheus і чи відправляються вони до Grafana.

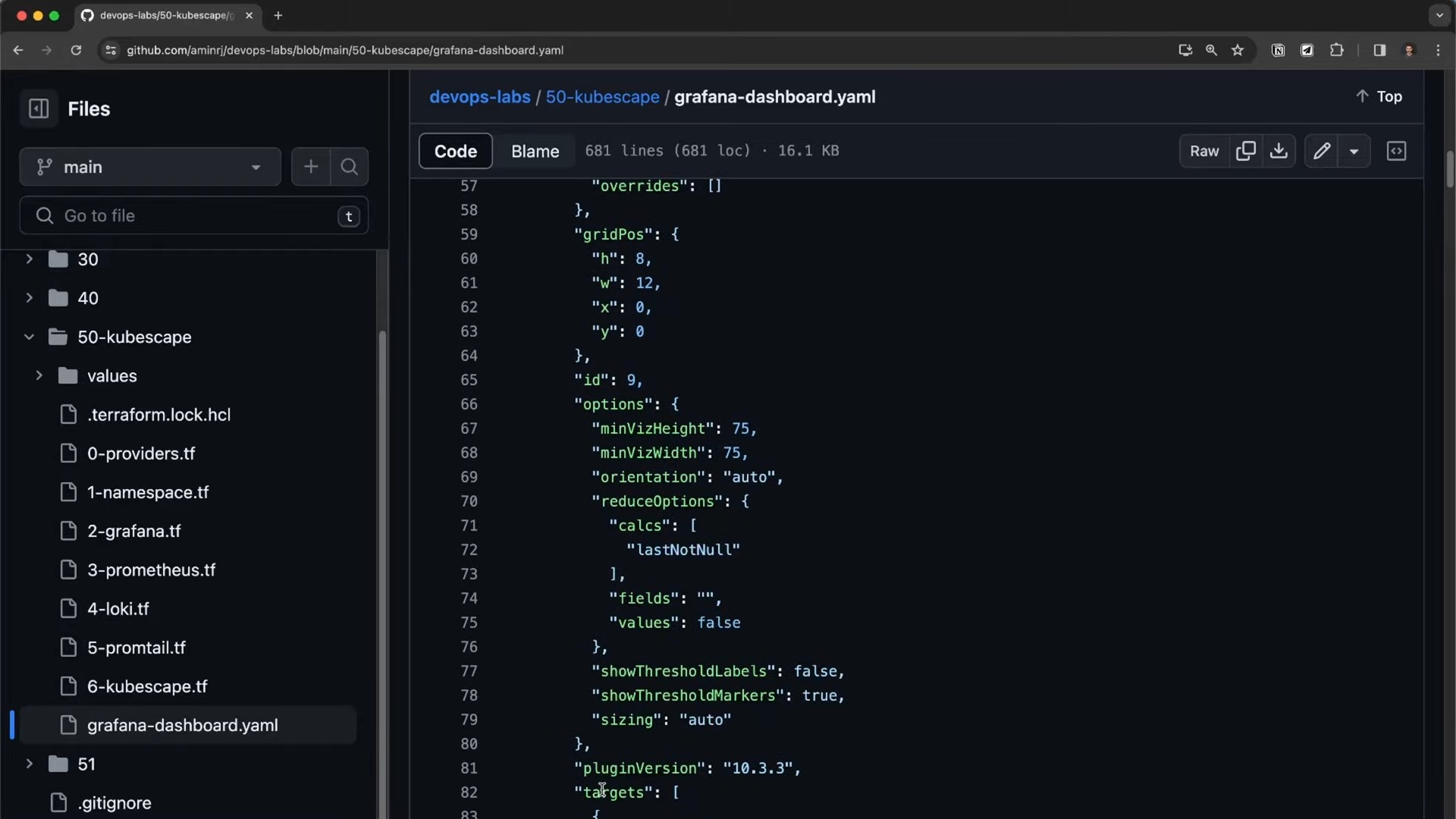

Створіть панель управління

Ви можете створити панелі моніторингу з нуля за допомогою доступних метриків або завантажити готову панель моніторингу з репозиторію GitHub . Налаштуйте її відповідно до своїх потреб!

Висновок

Безпека кластера Kubernetes – це подорож, а не пункт призначення. Ретельно відстежуючи та використовуючи правильні інструменти, такі як KubeScape , Prometheus та Grafana , ви можете впевнено керувати своїм контейнерним судном у часто неспокійних водах хмарної безпеки.